Dell Ships Лаптопи с опасен коренен сертификат, Ето как да тествате вашия компютър (Актуализирано)

Сигурност / / March 18, 2020

През уикенда беше установено, че Dell изплъзва сертификат за rootkit, наречен eDellRoot, за да подпомогне поддръжката на клиентите. Ето как, ако сте заразени.

Актуализация 11/24/1015: Dell отговаря на опасенията за сигурност:

Dell официално отговори на проблема с eDellRoot Блог за поддръжка. Пусна ръководство: Инструкции за премахване на сертификат eDellRoot както и а малка полезност (директна връзка), която ще го премахне автоматично за вас.

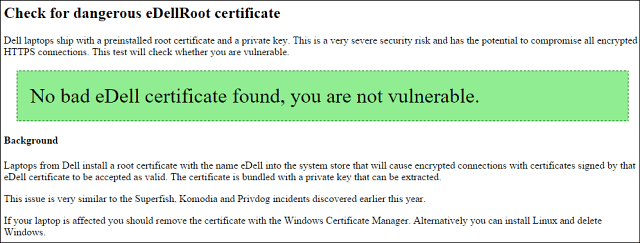

Можете да тествате дали имате сертификата eDellRoot, като щракнете върху тази връзка (което обясняваме по-долу). Ако го имате, препоръчваме ви да прочетете публикацията в блога на Dell, да изтеглите PDF файла и да следвате инструкциите за освобождаването му.

Също така си струва да се отбележи, че днес открихме, че не е проблем само с лаптопите (за които първоначално съобщихме. Всъщност това е проблем с всички форми фактори на компютрите Dell. Ако имате компютър Dell, трябва да проверите дали eDellRoot е в системата ви. За пълната история прочетете нашия доклад по-долу.

eDellRoot Риск за сигурност на сертификата

В това, което се оказва друг дежа ву, Dell Inc, той беше открит през уикенда, откакто (от август) се подхлъзва rootkit сертификат, наречен eDellRoot, за да помогне с това, което компанията твърди, че е по-лесен достъп до поддръжката на техните услуги клиенти. Съобщение от плакат на Reddit, който идва от името rotorcowboy публикува подробности в популярния сайт за социални медии за откритието.

Получих лъскав нов лаптоп XPS 15 от Dell и докато се опитвах да отстраня проблем, аз открих, че тя е предварително заредена със самостоятелно подписан root CA (Certificate Authority) от името на eDellRoot. С него дойде и неговият частен ключ, обозначен като неекспортируем. Все пак е възможно да се получи необработено копие на частния ключ, като се използват няколко налични инструмента (използвах инструмента за джайлбрейк на NCC Group). След като обсъдихме накратко това с някой друг, който също беше открил това, решихме, че те изпращат всеки лаптоп, който те разпространяват с абсолютно същия корен сертификат и частен ключ, много подобен на това, което Superfish направи на Lenovo компютри. За тези, които не са запознати, това е голяма уязвимост на сигурността, която застрашава всички скорошни клиенти на Dell. източник

Точно освежаване, Lenovo получи огромна реакция, когато беше открито, че компанията зарежда подобен сертификат за rootkit наречена супер риба на избрани устройства Lenovo. Компанията получи толкова лоша преса за акта, че някои твърдят, че инцидентът вероятно омаловажава дългогодишната репутация на компанията като популярна марка сред потребителите и бизнеса. Тъй като Lenovo е китайска компания и неотдавнашните ледени политически отношения с Китай и САЩ, компанията се опитва да възстанови доверието на потребителите оттогава. Инцидентът беше толкова лош, че Microsoft трябваше да помогне за почистването чрез издаване на актуализация на дефиницията за Windows Defender, която подпомогна премахването на сертификата.

Досега потребителите са намерили уязвимия сертификат на Dell Inspiron 5000, XPS 15 и XPS 13. Тъй като това е ново развитие, то може да бъде и на други компютри Dell на пазара.

Смята се, че инцидентът е правилно предупреждение за други доставчици, но очевидно Dell, един от първите трима производители на компютри, изглежда е пропаднал през пукнатините. Компанията вече се опитва да обърне нещата, като публикува следното изявление до медиите:

Сигурността и поверителността на клиентите са основен проблем и приоритет за Dell. Неотдавнашната повдигната ситуация е свързана със сертификат за поддръжка на кутията, предназначен да осигури по-добро, по-бързо и лесно преживяване на поддръжката на клиентите.

За съжаление, сертификатът въведе неволна уязвимост на сигурността. За да се справим с това, предоставяме на нашите клиенти инструкции за окончателно премахване на сертификата от техните системи чрез директен имейл, на нашия сайт за поддръжка и техническа поддръжка.

Ние също премахваме сертификата от всички системи на Dell, движещи се напред. Имайте предвид, че търговските клиенти, които представят собствените си системи, няма да бъдат засегнати от този проблем. Dell не инсталира предварително никакъв рекламен или зловреден софтуер. Сертификатът няма да се преинсталира, след като бъде правилно премахнат с помощта на препоръчания процес на Dell.

Представи се и представител на Dell изявление пред The Verge казвайки: „Имаме екип, който проучва текущата ситуация и ще ви актуализира веднага щом имаме повече информация.“

Тъй като няма подробности за това кои системи могат да бъдат засегнати, клиентите ще трябва да зависят от Dell за съдействие.

Рискът ви е Dell PC? Ето как да го тествате

Ако искате да знаете дали вашата система може да бъде засегната, можете проверете този уебсайт създаден от журналиста по сигурността Хано Бьок, за да тества вашата система за нейното присъствие.

Досегашните изследвания предоставят доказателство за концептуални сценарии, при които eDellRoot може да се манипулира и използва за валидни сертификати, които могат да предизвикат атаки.