Уязвимостта на Timthumb прави много сайтове на Wordpress, блокирани от Google

Wordpress Сигурност / / March 17, 2020

Най- Предупреждения на Google Malware започна да изскача по интернет в началото на този месец и дори сега, сайтовете все още са заразени от автономни интернет скриптове. Ако поддържате WordPress сайт с персонализирана премиум тема, може би вече виждате горното съобщение, когато се опитвате да посетите уебсайта си (Надявам се не….). Проблемът се състои в уязвимост наскоро открита в популярен скрипт за манипулиране на изображения, наречен Timthumb. Сценарият е много популярен сред първокласните WordPress теми, което прави този подвиг особено опасен, тъй като кодът на експлоатацията е в природата вече няколко седмици. Добрата новина е, че ще прегледам не само как да открия дали вече сте заразени, но и как да закърпите блога си, за да предотвратите заразяване.

Най- Предупреждения на Google Malware започна да изскача по интернет в началото на този месец и дори сега, сайтовете все още са заразени от автономни интернет скриптове. Ако поддържате WordPress сайт с персонализирана премиум тема, може би вече виждате горното съобщение, когато се опитвате да посетите уебсайта си (Надявам се не….). Проблемът се състои в уязвимост наскоро открита в популярен скрипт за манипулиране на изображения, наречен Timthumb. Сценарият е много популярен сред първокласните WordPress теми, което прави този подвиг особено опасен, тъй като кодът на експлоатацията е в природата вече няколко седмици. Добрата новина е, че ще прегледам не само как да открия дали вече сте заразени, но и как да закърпите блога си, за да предотвратите заразяване.

Как да проверите дали имате проблем

Освен да видите предупреждение в Chrome, подобно на горепосоченото, докато посещавате вашия сайт, има два лесни начина да разберете дали вашата инсталация на WordPress е заразена.

Първият е външен скенер за WordPress, проектиран от Sucuri: http://sitecheck.sucuri.net/scanner/

Вторият е скрипт от страна на сървъра, който качвате на вашия сайт и след това зареждате от уеб браузър. Това е достъпно на http://sucuri.net/tools/sucuri_wp_check.txt и ще трябва да бъдете преименувани след изтегляне съгласно инструкциите на Sucuri по-долу:

- Запишете скрипта на вашата локална машина, като кликнете с десния бутон върху връзката по-горе и запазете връзката като

- Влезте в сайта си чрез sFTP или FTP (препоръчваме sFTP / SSH)

- Качете скрипта в основната си директория WordPress

- Преименувайте sucuri_wp_check.txt на sucuri_wp_check.php

- Стартирайте скрипта чрез браузъра по избор - yourdomain.com/sucuri_wp_check.php - Уверете се, че промените пътя на URL адреса към вашия домейн и където и да сте качили файла

- Проверете резултатите

Ако скенерите изтеглят нещо заразено, ще искате незабавно да премахнете заразените файлове. Но дори и скенерите да показват „всичко ясно“, вероятно все още имате проблем с действителната инсталация на timthumb.

Как да го поправя?

Първо, ако все още не сте го направили - резервно копие и изтеглете копие на вашата WordPress директория и вашата база данни MySQL. За инструкции за архивиране на MySQL база данни вижте WordPress Codex. Вашият резервен файл може да съдържа боклуци, но е по-добре, отколкото да започнете от нищо.

След това вземете най-новата версия на timthumb на http://timthumb.googlecode.com/svn/trunk/timthumb.php

Сега трябва да защитим новия timbthumb .php и да го направим така, че външните сайтове да не могат да активират стартиращи скриптове. За да направите това, изпълнете следните стъпки:

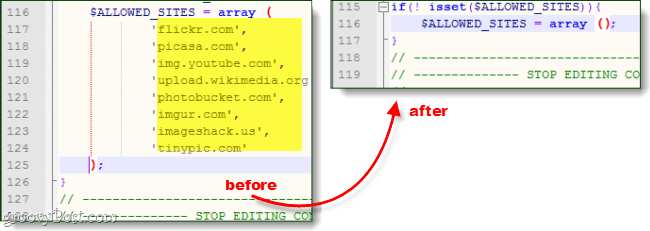

- Използвайте текстов редактор като Notepad ++ и отидете на ред 27 в timbthumb.php - Трябва да чете $ allowedSites = масив (

- Премахнете всички изброени сайтове като „imgur.com“ и „tinypic.com“

- След като премахнете всичко, скобите трябва да бъдат празни и затворени така: $ разрешеноSites = масив();

- Запазите промените.

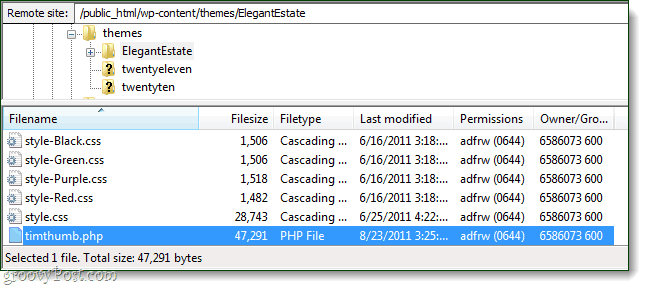

Добре, сега, когато вашият нов скрипт с timbthumb е защитен, ще трябва да се свържете със сървъра на вашия уеб сайт чрез FTP или SSH. В повечето WordPress персонализирани теми, които използват timbthumb, той се намира в WP-съдържание \ теми \ [THEMENAME] папка. Изтрийте стария timbhumb.php и го заменете с новия. Ако имате повече от едно копие на timbthumb на вашия сървър, ще трябва да бъдете сигурни, че замените ВСИЧКИ от тях - забележете, че понякога те просто ще бъдат извикани thumb.php.

След като актуализирате timbthumb на вашия уеб сървър и изчистите всички файлове, открити от горните скенери, ще бъдете повече или по-малко добри. Ако смятате, че може да надграждате малко до късно и може вече да сте заразени, трябва незабавно да се свържете с вашия уеб хост и да ги помолите да извършат пълно AV сканиране на вашия уеб сървър. Надяваме се тогава да ви помогне да поправите, в противен случай може да се наложи да върнете обратно към резервно копие.