Какво е шифрован DNS трафик?

Поверителност Сигурност Dns Герой / / August 24, 2023

Публикувано

За да защитите вашата сигурност и поверителност, важно е да разберете шифрования DNS трафик и защо има значение.

В огромното, взаимосвързано царство на интернет, Система за имена на домейни (DNS) действа като основно ръководство, превеждайки удобни за хората имена на домейни като „example.com“ в IP адреси, които машините разбират. Всеки път, когато посетите уебсайт или изпратите имейл, се прави DNS заявка, която служи като мост между човешкото намерение и действието на машината. От години обаче тези DNS заявки са били разкрити и предавани в обикновен текст, което ги прави златна мина за шпиони, хакери и дори някои доставчици на интернет услуги (ISP), търсещи информация за интернет на потребителите поведения. Въведете концепцията за „криптиран DNS трафик“, която има за цел да предпази тези жизненоважни търсения, като ги капсулира в слоеве на криптографска защита.

Проблемът с традиционния DNS

Преди да се потопим в описанието на криптирания DNS трафик, вероятно трябва да поговорим за DNS трафика като цяло. Системата за имена на домейни (DNS) стои като щифт в нашето цифрово царство. Мислете за това като за сложна директория за Интернет; неговата роля е не само да направи онлайн навигацията интуитивна за потребителите, но и да увеличи устойчивостта на онлайн услугите.

В основата си DNS преодолява пропастта между удобен за хората и машината интернет адрес формати. За обикновен потребител, вместо да извиква сложен IP (интернет протокол) адрес като „104.25.98.13“ (представляващ неговия IPv4 адрес) или 2400:cb00:2048:1:6819:630d (формат IPv6), можете просто да въведете „groovypost.com“ в браузър.

Докато за хората ползата е ясна, за приложенията и устройствата функцията на DNS има малко по-различен нюанс. Неговата стойност не е непременно в подпомагането на паметта - в края на краищата софтуерът не се бори със забравата, както ние. Вместо това DNS в този случай укрепва устойчивостта.

Как, питате вие? Чрез DNS организациите не са ограничени до един сървър. Вместо това те могат да разпръснат присъствието си върху множество сървъри. Тази система дава възможност на DNS да насочете потребителя към най-оптималния сървър за техните нужди. Това може да доведе потребителя до сървър в близост, елиминирайки вероятността от муден опит, склонен към забавяне.

Тази стратегическа насока е крайъгълен камък за повечето облачни услуги, където DNS играе ключова роля при свързването на потребителите към близкия изчислителен ресурс.

Проблеми с поверителността на DNS

За съжаление, DNS представлява потенциално сериозна загриженост за поверителността. Без някаква форма на криптиране, която да осигури защитен щит за комуникацията на вашето устройство с DNS резолвера, рискувате да получите неоправдан достъп или промени в обмена на DNS.

Това включва прониквания от хора във вашата Wi-Fi мрежа, вашия доставчик на интернет услуги (ISP) и дори посредници. Разклоненията? Компрометирана поверителност, тъй като външни лица разпознават имената на домейни, които посещавате.

В основата си криптирането винаги е подкрепяло a сигурен и частен интернетt изживяване при сърфиране. Въпреки че разбирането, че потребителят има достъп до „groovypost.com“, може да изглежда тривиално, в по-голям контекст, се превръща в портал за разбиране на онлайн поведението на даден човек, пристрастията и, потенциално, цели.

Такива събрани данни могат да се превърнат в стоки, продадени на организации за финансова изгода или въоръжени от злонамерени участници, за да организират фискални хитрости.

Доклад, куриран от Международен съвет за сигурност Neustar през 2021 г. осветли тази заплаха, разкривайки, че зашеметяващите 72% от предприятията са били изправени пред поне едно проникване на DNS през предходната година.

Освен това, 58% от тези предприятия са имали значителни последствия от нахлуванията. Тъй като престъпленията на DNS нарастват, криптираният DNS трафик се очертава като защита срещу набор от заплахи, включително шпионаж, подправяне и различни сложни DNS стратегии.

Криптиран DNS трафик: задълбочено гмуркане

Шифрованият DNS трафик трансформира прозрачните DNS данни в защитен формат, дешифрируем единствено от комуникиращите обекти: DNS клиент (като браузъри или мрежови устройства) и DNS резолвер.

Еволюцията на DNS криптирането

Първоначално DNS не беше вграден с атрибути за сигурност. Раждането на DNS дойде във време, когато Интернет беше в зараждане, лишен от онлайн търговия, банкиране или цифрови витрини. DNS криптирането изглеждаше излишно.

Въпреки това, докато се обръщаме към днешния пейзаж – белязан от процъфтяването на електронния бизнес и нарастването на киберзаплахите – необходимостта от повече сигурност над поверителността на DNS стана ясна.

Два видни протокола за криптиране се появиха, за да отговорят на тази нужда: DNS през TLS (DoT) и DNS през HTTPS (DoH).

DNS през TLS (DoT)

DoT използва Сигурност на транспортния слой (TLS) протокол за защита и капсулиране на DNS диалози. Интересно е, че TLS – обикновено разпознаван от друг псевдоним, SSL – захранва HTTPS криптиране и удостоверяване на уебсайтове.

За DNS взаимодействия DoT използва протокола за потребителски дейтаграми (UDP), съчетан с TLS защита. Шофиращата амбиция? Увеличете поверителността на потребителите и осуетете потенциални злонамерени участници, целящи да прихванат или модифицират DNS данни.

Порт 853 е преобладаващият порт сред цифровите обитатели за DoT. Привържениците на стандарта DoT често твърдят, че неговата сила при справянето с предизвикателствата на правата на човека в бурни региони.

Независимо от това, в нации, където свободното изразяване е изправено пред ограничаване, защитната аура на DoT може по ирония на съдбата да привлече вниманието на потребителите, превръщайки ги в мишени за потискащи режими.

DNS през HTTPS (DoH)

DoH, по своята същност, използва HTTPS за отдалечени DNS интерпретации и основно работи през порт 443. За успешна работа резолверите се нуждаят от DoH сървър, хостващ крайна точка на заявка.

Приемането на DOH в браузърите

От Google Chrome версия 83 както на Windows, така и на macOS, браузърът е прегърнал DoH, достъпен чрез неговите настройки. С правилната настройка на DNS сървъра Chrome акцентира върху DNS заявките с криптиране.

Освен това всеки има свободата да избере предпочитания от тях DoH сървър. Chrome дори се интегрира с различни доставчици на DoH, като Google Public DNS и Cloudflare.

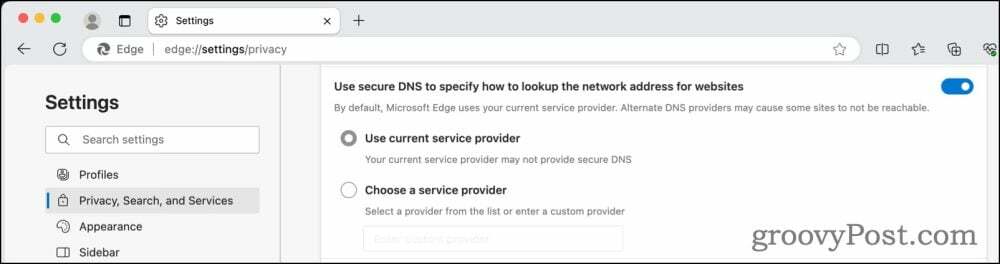

Microsoft Edge също предоставя вградена поддръжка за DoH, навигация чрез неговите настройки. Когато се активира и сдвои със съвместим DNS сървър, Edge гарантира, че DNS заявките остават криптирани.

В съвместно начинание с Cloudflare през 2018 г. Mozilla Firefox интегрира DoH, известен като Trusted Recursive Resolver. От 25 февруари 2020 г. базираните в САЩ фенове на Firefox могат да използват DoH с Cloudflare, действащ като преобразувател по подразбиране.

За да не бъдат пропуснати, потребителите на Opera могат също да включват или изключват DoH чрез настройките на браузъра, насочвайки DNS заявките към Cloudflare по подразбиране.

Интегрирането на DOH с операционната система

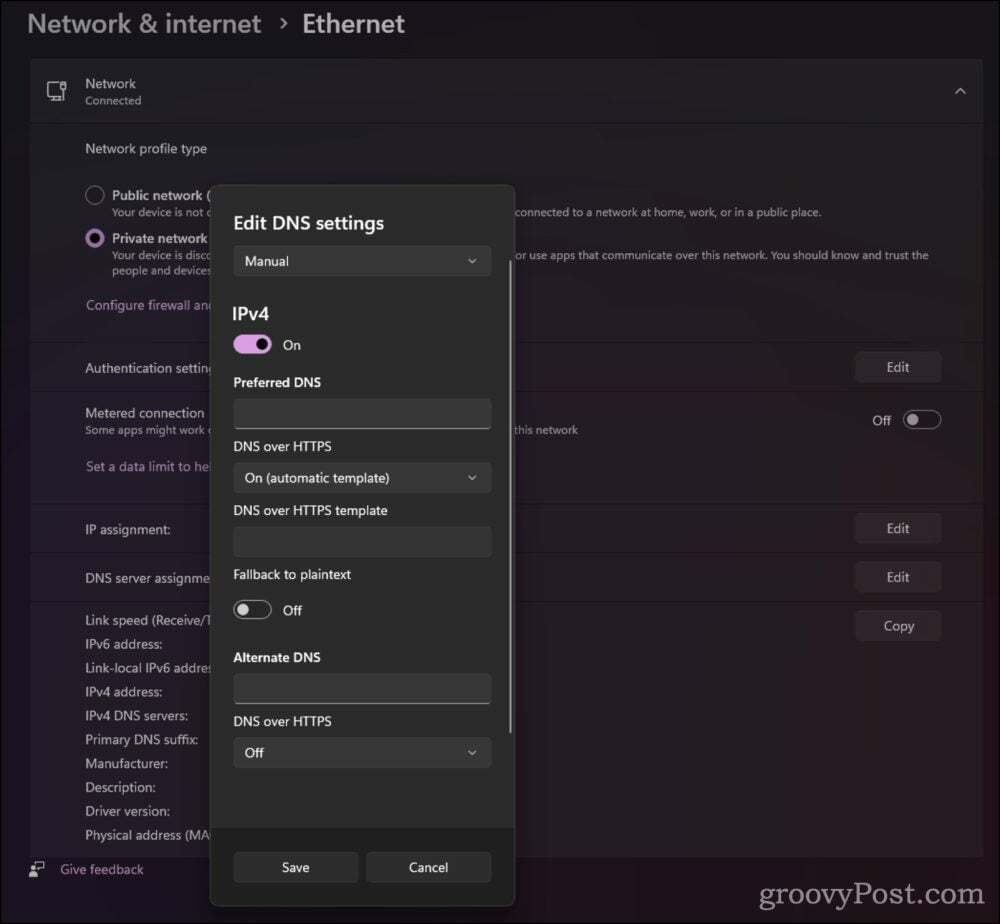

Исторически, Операционните системи на Microsoft се поколебаха да прегърнат авангардните технологии. Windows 10 обаче се насочи към бъдещето, позволявайки на потребителите да активират DoH чрез неговите настройки.

Apple отиде по-далеч, като въведе техники за криптиране, ориентирани към приложението. Този новаторски ход дава възможност на разработчиците на приложения да включат своите отделни криптирани DNS конфигурации, което понякога прави традиционните контроли остарели.

Обширният хоризонт на криптирания DNS трафик символизира еволюцията на дигиталното царство, подчертавайки непрекъснатото търсене на подсилена сигурност и подобрена поверителност.

Противоречието, придружаващо шифрования DNS

Въпреки че криптирането на DNS трафик укрепва поверителността и подобрява поверителността на потребителите със защитни мерки като ODoH, не всеки поддържа тази промяна. Разделението е основно между крайните потребители и мрежовите оператори.

В исторически план мрежовите оператори са имали достъп до DNS заявки осуетяват източниците на зловреден софтуер и друго нежелано съдържание. Тяхното усилие да поддържат тези практики за законни нужди за сигурност и управление на мрежата също е фокусна точка на работната група IETF ADD (Adaptive DNS Discovery).

По същество дебатът може да се характеризира като: „универсално криптиране“ срещу „мрежов суверенитет“. Ето подробно проучване:

Универсално DNS криптиране на трафика

Повечето методи за криптиране зависят от DNS резолвери, които са конфигурирани за криптиране. Въпреки това, тези резолвери, поддържащи криптиране, съставляват само малка част от общия брой.

Централизирането или консолидирането на DNS резолвери е застрашителен проблем. С ограничени възможности, тази централизация създава примамливи цели за злонамерени субекти или натрапчиво наблюдение.

Повечето криптирани DNS конфигурации позволяват на потребителите да избират своя резолвер. Въпреки това, правенето на информиран избор може да бъде обезсърчително за обикновения човек. Опцията по подразбиране може да не винаги е оптимална поради различни причини, като юрисдикцията на хоста на резолвера.

Измерването на надеждността на централизираните сървърни оператори е сложно. Често човек трябва да разчита на техните публични декларации за поверителност и потенциално на техните самооценки или оценки на трети страни.

Външните прегледи не винаги са надеждни. Предимно те базират своите заключения на данни, предоставени от одитираните, като се отказват от задълбочено, практическо разследване. С течение на времето тези одити може да не отразяват точно практиките на оператора, особено ако има организационни промени.

Шифрованият DNS е само един аспект на сърфирането в интернет. Множество други източници на данни все още могат да проследяват потребителите, което прави криптирания DNS метод за смекчаване, а не лек за всичко. Аспекти като некриптирани метаданни остават достъпни и информативни.

Шифроването може да защити DNS трафика, но конкретни сегменти на HTTPS връзка остават прозрачни. Освен това криптираният DNS може да заобиколи базираните на DNS списъци за блокиране, въпреки че достъпът до сайтове директно чрез техния IP прави същото.

За да се противопоставят наистина на проследяването и надзора, потребителите трябва да проучат цялостни решения като виртуални частни мрежи (VPN) и Tor, което прави проверката на трафика по-предизвикателна.

Позицията на „мрежовия суверенитет“

Шифроването може да ограничи способността на оператора да проверява и впоследствие да регулира или коригира мрежовите операции. Това е от основно значение за функции като родителски контрол, видимост на корпоративни DNS заявки и откриване на зловреден софтуер.

Възходът на протоколите Bring Your Own Device (BYOD), позволяващи на потребителите да взаимодействат със защитени системи използване на лични устройства, въвежда сложност, особено в строги сектори като финанси и здравеопазване.

В обобщение, докато криптираният DNS предлага подобрена поверителност и сигурност, приемането му предизвика ожесточен дебат, подчертавайки сложния баланс между поверителността на потребителите и управлението на мрежата.

Заключение: разчитайте на криптиран DNS трафик или го разглеждайте като един инструмент за поверителност

В ерата на ескалиращи киберзаплахи и нарастващи опасения за поверителността защитата на цифровия отпечатък никога не е била по-критична. Един от основополагащите елементи в тази цифрова граница е системата за имена на домейни (DNS). Традиционно обаче тези DNS заявки се изпълняваха в обикновен текст, изложени на всякакви любопитни очи, които може да гледат, било то киберпрестъпници или трети страни, които пренебрегват. Криптираният DNS трафик се появи като решение за преодоляване на тази уязвимост.

От вас зависи да определите най-добрия начин за използване на шифрован DNS. Можете да разчитате на софтуерно решение, като функциите на браузъра, предлагани от Microsoft Edge, Google Chrome и други. Ако използвате OpenDNS на вашия рутер, но също така трябва да имате предвид сдвояването му с DNSCrypt за цялостна сигурност.